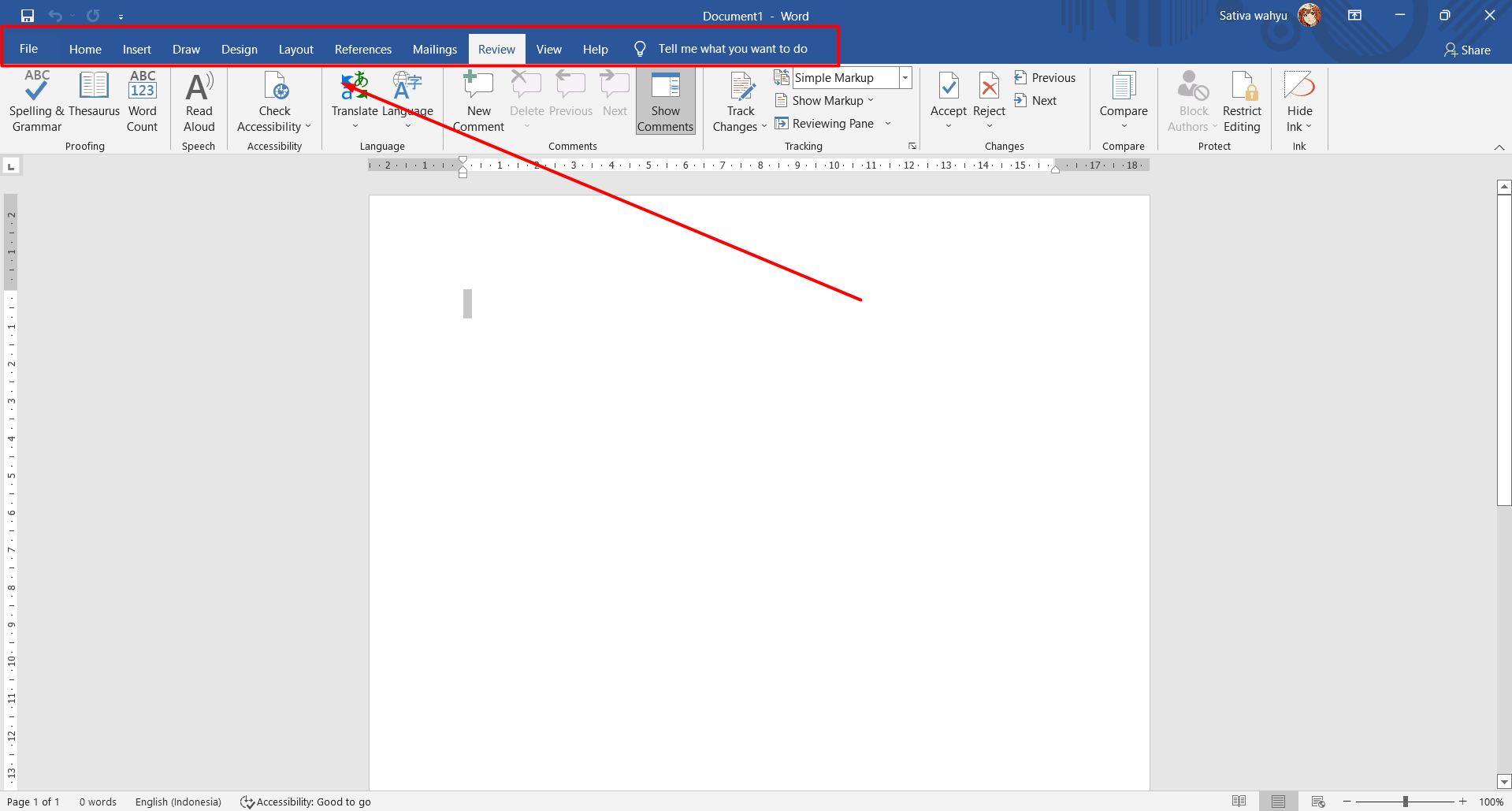

TeknoApps.id – Lebih dari 8.000 serangan terhadap email bisnis/korporasi, atau business email compromise (BEC), terjadi di akhir tahun 2024, menurut data Kaspersky. Begini cara penjahat maya melancarkan serangan tersebut.

BEC adalah jenis penipuan yang melibatkan penyamaran sebagai representatif dari bisnis tepercaya. Menurut Verizon, BEC merupakan jenis serangan rekayasa sosial kedua yang paling umum terjadi pada tahun 2024. Menurut laporan FBI, serangan BEC telah membuat bisnis di AS merugi lebih dari US$2 miliar dari periode 2014 hingga 2019.

Sementara Kaspersky melaporkan bahwa produknya telah mencegah lebih dari 8000 serangan BEC, dengan jumlah terbanyak (5037) terjadi pada bulan Oktober.

Berdasarkan analisis para pakar Kaspersky terhadap cara-cara para penipu online membuat dan menyebarkan email palsu, diketahui bahwa serangan BEC cenderung terbagi dalam dua kategori, yaitu serangan berskala besar (mass-scale) dan sangat bertarget.

Serangan berskala besar disebut “BEC-as-a-Service”. Dalam kategori serangan ini, mekanisme serangannya disederhanakan agar dapat menjangkau korban sebanyak mungkin.

Penyerang mengirim pesan yang disederhanakan secara massal melalui akun email gratis, dengan harapan dapat menjerat sebanyak mungkin korban. Pesan-pesan seperti itu, menurut Kaspersky, seringkali tidak memiliki tingkat kecanggihan yang tinggi, tetapi tetap efisien.

Kaspersky mencontohkan sebuah pesan dalam skema penipuan skala besar berkedok CEO. Dalam skenario ini, seorang karyawan menerima email palsu dari rekan yang lebih senior.

Pesannya secara samar mengatakan bahwa seseorang memiliki permintaan untuk ditangani. Seorang korban mungkin diminta untuk segera melunasi beberapa kontrak, menyelesaikan beberapa konflik keuangan, atau berbagi informasi sensitif dengan pihak ketiga. Kaspersky mengatakan, setiap karyawan berpotensi menjadi korban.

Masih menurut Kaspersky, sebenarnya ada beberapa tanda bahaya yang terlihat dalam pesan semacam itu. Tidak ada akun perusahaan yang digunakan, dan pengirimnya jelas bukan penutur asli.

Jenis serangan kedua menggunakan metode yang lebih canggih dan bertarget.

Kaspersky menjelaskan cara kerja serangan jenis kedua ini. Para pelaku pertama-tama menyerang kotak masuk email perantara, mendapatkan akses ke email akun tersebut.

Begitu para pelaku menemukan korespondensi yang sesuai pada kotak masuk email perantara yang telah disusupi (misalnya, pembicaraan tentang keuangan atau masalah teknis yang terkait dengan pekerjaan), mereka melanjutkan korespondensi dengan perusahaan yang ditargetkan, menyamar sebagai perusahaan perantara. Seringkali tujuannya adalah untuk membujuk korban untuk mentransfer uang atau menginstal malware.

Mengingat target sebenarnya terlibat dalam percakapan yang dirujuk oleh penyerang, mereka jauh lebih mungkin untuk menjadi korban penipuan. Kaspersky mengungkapkan bahwa serangan semacam itu terbukti sangat efektif, dan itulah sebabnya mereka tidak hanya digunakan oleh para pelaku kejahatan berskala kecil yang ingin mendapat keuntungan dengan cepat.

“Saat ini, kami mengamati bahwa serangan BEC menjadi salah satu teknik rekayasa sosial yang paling tersebar luas. Alasannya cukup sederhana, para scammer menggunakan skema seperti itu karena terbukti berhasil. Sementara saat ini terdapat lebih sedikit orang yang cenderung jatuh pada skema email palsu skala massal sederhana, penipu online kini mulai hati-hati mengumpulkan data tentang korban mereka dan kemudian menggunakannya untuk membangun kepercayaan. Beberapa serangan ini dimungkinkan karena pelaku kejahatan siber dapat dengan mudah menemukan nama dan posisi pekerjaan karyawan serta daftar kontak dalam akses terbuka. Itulah mengapa kami mendorong pengguna untuk selalu berhati-hati di tempat kerja.” komentar Roman Dedenok, seorang pakar keamanan Kaspersky.

“Email tetap menjadi saluran komunikasi utama bagi sebagian besar perusahaan karena penggunaannya yang meluas. Tanpa adanya platform yang dapat menggantikan, itu akan tetap demikian selama bertahun-tahun yang akan datang. Tetapi ketika praktik kerja jarak jauh dan penyimpanan cloud menjadi norma baru, seiring dengan situasi kebersihan digital yang juga berkurang, kami memperkirakan munculnya metode penipuan baru yang memanfaatkan celah ini akan semakin mengusik keamanan perusahaan. Dengan kontrol yang sedikit terhadap keamanan titik akhir, admin keamanan TI atau tim TI cenderung menjadi stres meskipun mereka menerima pesan pemblokiran yang berhasil dari EPP (Extensible Provisioning Protocol). Menggunakan solusi keamanan khusus dan tingkatan teknologi yang teruji dengan baik, didukung dengan data ancaman yang berkualitas dan algoritme pembelajaran mesin sangat dapat memberikan perubahan,” tambah Oleg Gorobets, Senior Product Marketing Manager, Kaspersky.

Bagaimana caranya agar perusahaan terhindar dari serangan BEC? Inilah tiga langkah yang direkomendasikan oleh para pakar Kaspersky.

Leave a Reply